정교한 비트 코인 랜섬웨어의 진화, Critroni 및 TOR

매우 진보 된 비트 코인-기반 랜섬웨어 지난달 보안 전문가가 트로이 목마를 발견했습니다. 이런 종류의 첫 번째 멀웨어 TOR 네트워크 중앙 명령 및 제어 서버와 익명으로 통신.

랜섬웨어는 감염된 컴퓨터의 특정 시스템에 대한 액세스를 차단하는 일종의 맬웨어입니다. 제한을 없애기 위해 컴퓨터 사용자에게 사기 운영자에게 몸값을 지불하도록 요구합니다. 많은 랜섬웨어 트로이 목마는 법 당국이 지시 한 소프트웨어라고 주장하여 사용자를 속여 ‘벌금’을 지불하도록 유도하고, 아동 포르노 소지 또는 불법 복제 콘텐츠 다운로드로 사람들을 속이는 행위를합니다..

랜섬웨어 계열의 다른 악성 소프트웨어는 컴퓨터에서 사진이나 문서와 같이 사용자가 저장 한 파일을 검색 한 다음 암호화를 사용하여 파일을 암호화하여 감염된 컴퓨터를 사용하는 사람이 더 이상 액세스 할 수 없도록합니다. Τhis는 작년에 정점에 도달 한 랜섬웨어 트로이 목마 인 Cryptolocker와 유사한 전술입니다. Cryptolocker의 운영자는 FBI가 2014 년 5 월에 Cryptolocker가 사용하던 명령 및 제어 서버를 파열하여 범죄 작전을 중단하기 전에 수백만 달러 상당의 비트 코인을 수집했습니다..

비트 코인을 요구하는 “Critroni”는 지금까지 본 것 중 가장 진보 된 랜섬웨어 전문가입니다.

지난 10 년 동안 랜섬웨어 범죄 산업은 엄청난 성장을 보였습니다. 돈을 지불해야하는 단순한 화면 차단기부터 사람들이 몸값을 지불하도록 강요하는 첨단 기술을 사용하는 배드웨어에 이르기까지. 랜섬웨어는 이제 암호화기를 사용하는 새로운 시대의 트로이 목마와 함께 정점에 도달했습니다. 사용자 파일을 암호화하고 파일 차단을 없애고 파일을 해독하기 위해 지불을 요구하는 프로그램. 이러한 트로이 목마의 예로는 CryptoLocker, CryptoDefence, CryptoWall, ACCDFISA 및 GpCode뿐만 아니라 러시아 전역에 퍼져있는 덜 알려진 유사한 기본 소프트웨어가 많이 있습니다. 새로 발견 된 트로이 목마 인 Critroni는 2014 년 6 월 중순에 부활했습니다. 이후 다양한 지하 포럼에 광고되었습니다. 새로운 세대의 비트 코인 랜섬웨어로 설명되고 있으며 그 어떤 조상과도 비슷하지 않습니다. 라는 새로운 멀웨어는 이전에 다른 멀웨어에서 사용한 적이없는 기술을 사용하는 것으로 알려져 있습니다..

고유 한 기능 중 하나는 Critroni가 익명 TOR 네트워크를 사용하여 명령 서버와 익명으로 통신한다는 것입니다. 감염된 컴퓨터는 실제로 TOR를 통해 랜섬웨어의 중앙 명령 서버와 통신합니다. 이렇게하면 비트 코인 몸값을 지불 한 후 서버에 저장된 키를 보낼 수 있으며이 키는 감염된 컴퓨터의 사용자가 파일을 해독 할 수있는 유일한 기회입니다..

Critroni (CTB-Locker라고도 함)는 TOR를 사용하여 뿌리를 숨기는 최초의 멀웨어가 아닐 수 있지만, 랜섬웨어를 사용하는 것은 이번이 처음입니다. 그러나 이것이 Critroni가 가진 가장 큰 장점은 아닙니다. 또한 Critroni는 통신을 수행하기 위해 합법적 인 TOR 번들 소프트웨어에 의존하지 않고 자체 파일에 직접 포함 된 TOR 코드를 사용하는 최초의 멀웨어입니다..

Critroni는 또한 랜섬웨어가 파일에 대한 사용자 액세스를 차단하는 데 사용했던 가장 기이하면서도 효과적인 암호화 체계 중 하나를 사용하고 있습니다. 데이터는 먼저 암호화 알고리즘을 사용하여 압축됩니다. ECDH (타원 곡선 Diffie-Hellman). 랜섬웨어 AES 및 RSA에서 가장 일반적으로 사용되는 알고리즘 조합과 달리 ECDH는 명령 서버와의 바이러스 통신 간의 연결이 중지 된 경우에도 사용자 데이터의 암호 해독을 허용하지 않습니다. 이렇게하면 실제로 사용자가 암호화 된 파일을 복원 할 수있는 유일한 방법으로 (일반적으로 최대) 0.4 Bitcoin 몸값을 지불하게됩니다..

이 Bitcoin 랜섬웨어가 확산되는 방식

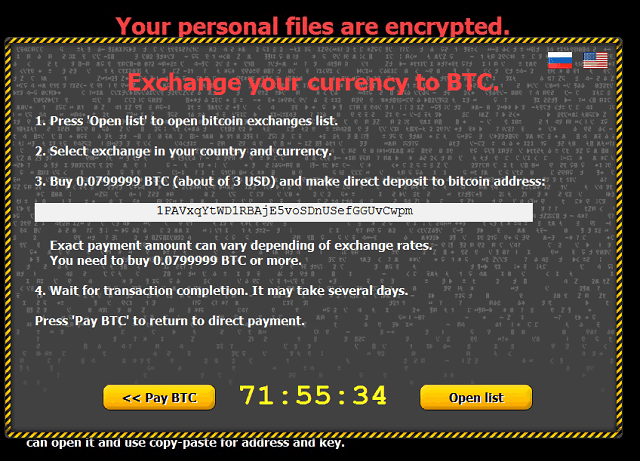

초기 버전에서 critroni는 주로 영어 사용자를 대상으로했습니다. 따라서 영어는 프로그램의 유일한 언어였습니다. 일부 이후 버전에서는 영어 옆에 러시아어도 지원되기 시작했습니다. 새로운 업데이트로 GUI에 카운트 다운 타이머가 추가되었습니다. 이러한 방식으로 사용자를 통합하기 위해 사용자에게 시간 경고를 제공합니다..

아래 이미지는 악성 소프트웨어가 어떻게 자체적으로 설치되고 전파되는지 대략적으로 보여줍니다. 먼저 Andromeda 봇이 Joleee라는 도구를 다운로드하고 실행합니다. 이 악성 도구는 스팸 이메일을 전송하고 사이버 범죄자로부터받은 명령을 실행할 수 있습니다. 감염된 컴퓨터에 암호화기를 다운로드하는 것은 Jolee입니다..

비트 코인 결제 및 TOR

바이러스 제작자가 익명을 유지하기 위해 많은 노력을 기울이고 있다는 사실을 알아 차리는 것은 어렵지 않습니다. 그들은 그럴만 한 이유가 있으며, 그들이하는 일이 범죄 행위로 간주되기 때문 만은 아닙니다. 소프트웨어가 익명의 네트워크를 사용하도록함으로써 더 긴 수명을 가진 랜섬웨어에도 기여하고 있습니다. 앞서 언급했듯이 5 월에 FBI는 Cryptolocker라는 또 다른 암호화 랜섬웨어를 종료했습니다. 그들은 서버를 추적하고 종료했습니다. TOR를 통해 명령을 수신하기 때문에 Critroni의 경우에는 훨씬 더 어려울 수 있습니다. 이러한 TOR 임베딩과 비트 코인 결제의 조합으로 이전 제품의 익명 성을 능가 할 수있었습니다..

안전을 유지하고 비트 코인을 유지하는 방법에 대한 권장 사항

바이러스 백신과 같은 보안 소프트웨어를 활성화하고 업데이트하는 것이 중요 할 수 있습니다. 그러나 이것이 라인 솔루션의 끝이 아닙니다..

파일이 안전한지 확인하는 가장 좋은 방법은 직접 백업을 만드는 것입니다. 랜섬웨어가이를 수행해야하는 유일한 이유는 아닙니다. 중요한 파일을 한 곳에만 저장해서는 안됩니다. 중요한 개인 파일이 하드 드라이브의 큰 부분을 차지하지 않을 가능성이 높습니다. 오프라인 백업을 외장 드라이브 나 USB 스틱에 만드는 것은 어렵지 않으며 안전한 백업을 만드는 안정적인 방법입니다. 하지만 백업을 할 때 명심해야 할 점은 저장 장치가 인터넷에 직접 연결되어서는 안된다는 것입니다. USB, 외장 하드 드라이브, 플로피 디스크 등 인터넷에 액세스 할 수있는 개인용 컴퓨터에 지속적으로 연결하면 기본 하드 드라이브 저장소만큼 암호화 랜섬웨어에 취약 해집니다. 온라인 스토리지도 괜찮지 만 장기적인 존재를 보장 할 수는 없습니다..

그 외에도이 랜섬웨어는 악의적 인 방식으로 파일을 암호화하지만 비트 코인 지갑과 같은 민감하거나 중요한 파일을 개인적으로 암호화하는 것이 항상 좋습니다. 이렇게하면 멀웨어 또는 해커가 사용 가능한 방식으로 파일을 성공적으로 훔치는 것이 훨씬 더 어려워집니다..